如何预防TokenIM:安全策略与最佳实践

- By tokenim正版app下载

- 2025-07-06 02:19:49

引言

在当今数字化的环境中,TokenIM作为一种基于令牌的身份验证机制,被广泛应用于各种安全系统之中。TokenIM通过发放令牌(Token)来确保系统用户的身份与合法性,从而增强信息安全。然而,随着技术的发展,TokenIM也面临着各种安全挑战与威胁,如何有效预防这些威胁成为了一项关键议题。本文将详细探讨如何预防TokenIM的安全风险,并提供了一系列的最佳实践建议。

TokenIM的基本概念与工作原理

TokenIM是一种采用令牌(Token)进行身份验证的机制。它的基本理念是,用户在首次登录时通过输入用户名和密码验证其身份,系统会相应生成一个令牌,并将其分配给用户。用户在后续的请求中,只需携带这个令牌即可获得访问权限,而无需再重复输入用户名和密码。这种方式不仅提高了系统的安全性,也提升了用户的体验。

TokenIM常见安全风险

尽管TokenIM能够有效提升安全性,但其本身也存在多种安全风险,包括:

- 令牌劫持:攻击者通过各种手段获取合法用户的令牌,从而冒充用户进行非法操作。

- 令牌伪造:攻击者可能通过分析合法令牌的生成方式,伪造自己的令牌进行攻击。

- 过期令牌利用:如果令牌没有有效的过期机制,攻击者可能在过期后仍然利用旧令牌进行汽车登录。

- 跨站请求伪造:令牌可能在不同网站之间传递,攻击者利用这一点进行跨站攻击。

- 不安全的存储:令牌在客户端或服务器端的不安全存储可能导致信息泄露。

预防TokenIM攻击的策略

为了预防TokenIM的安全风险,组织可以采取多种策略和最佳实践:

1. 使用HTTPS

所有与TokenIM相关的通信都应通过HTTPS进行,以确保数据在传输过程中的安全性。HTTP是明文传输,容易被窃听和篡改,而HTTPS能够加密传输内容,极大降低数据遭遇攻击的风险。

2. 设置令牌有效期

合理设置令牌的有效期是防止令牌被滥用的重要手段。建议设置短期有效的令牌,并在用户每次登录时都生成新的令牌。若发现不正常的访问行为,及时吊销旧令牌,也能有效阻止攻击者的进一步行为。

3. 实施令牌撤销机制

当用户主动注销、修改密码或者被检测到异常行为时,系统应立即撤销该用户的所有有效令牌,以保证账户安全。

4. 加强客户端存储安全

客户端必须采用安全的方法存储令牌,例如使用加密存储。避免将令牌存储在明显的地方(如localStorage)和共享空间,以降低被窃取的风险。

5. 强化用户身份验证

除了使用TokenIM,建议引入双因素认证(2FA)等额外的身份验证措施。此举可以进一步提升账户的安全性,降低因令牌泄露而导致的潜在风险。

可能相关的问题

TokenIM 如何应对量子计算的安全威胁?

量子计算被认为是未来信息技术的一次重大变革,其强大的计算能力有可能突破目前加密算法的安全防线。对于TokenIM而言,当前使用的许多加密技术(如RSA、ECC等)在量子计算机面前可能显得脆弱。因此,预防TokenIM应对量子计算安全威胁的策略包括:

- 探索后量子加密算法:研究并实现那些对量子计算具有抗击能力的加密算法,包括基于格的加密、哈希生成的密码等。

- 监控技术发展动态:保持对量子计算技术及其潜在威胁的发展动态的关注,以便及时调整安全策略。

- 参与标准制定:参与行业内关于后量子密码的标准制定,推动安全同行携手应对未来挑战。

如何处理TokenIM中的用户隐私问题?

TokenIM在处理用户身份信息时,必然涉及到隐私保护。为此,组织应遵循数据最少化原则,与用户的隐私权相对称。具体措施包括:

- 用户授权:在获取用户数据之前,务必确保获取用户的授权,明确告知用途和范围。

- 数据安全性:对用户数据进行加密存储,防止数据泄露产生的隐私风险。

- 透明政策:制定透明的数据使用政策,让用户了解自己数据的处理方式。

- 合规性审查:确保符合例如GDPR等国际或地方性数据保护法的要求。

TokenIM的运用对企业的影响是什么?

TokenIM在提高企业信息安全的同时,也可能对企业的运营和管理产生影响。主要表现在以下几个方面:

- 成本投入:建设和维护TokenIM所需的安全基础设施,可能会带来额外的成本。

- 业务流程:企业需要业务流程,以顺应TokenIM的实施,确保用户体验不被降级。

- 安全文化:推行TokenIM需要组织内建立安全文化,从而确保所有员工都能理解和配合相关安全策略。

- 合规风险:企业需定期审计和评估TokenIM在真实经济活动中的合理性,以防因合规问题产生的潜在损失。

如何评估TokenIM的有效性和安全性?

评估TokenIM的有效性和安全性是确保系统始终处于安全状态的关键。可以考虑以下几个方面进行评估:

- 安全漏洞扫描:定期进行系统的安全漏洞扫描,确保没有已知安全漏洞。

- 访问控制审核:审查TokenIM的访问控制策略,确保没有未经授权的访问权限。

- 性能监控:监控TokenIM的性能指标,确保系统在高负载情况下依然能够安全、流畅地运作。

- 用户反馈:通过用户的反馈了解TokenIM的有效性,以便根据真实使用情况进行。

TokenIM与其他身份验证方式的优缺点比较

TokenIM与传统身份验证方法(如基于用户名和密码的身份验证)和其他现代方法(如生物识别认证)有明确的优缺点区别:

- 安全性:TokenIM相对传统方法更安全,因为即使令牌被盗,攻击者也必须在有限时间内使用。

- 用户体验:TokenIM能够提供无缝的用户体验,避免了重复输入密码的麻烦,而生物识别又能进一步简化这一过程。

- 实现成本:TokenIM的实现和维护成本相对较高,而传统方法实施简单。

- 技术灵活性:TokenIM比传统方法提供更高的灵活性和扩展性,特别是在支持无密码身份验证的场景下。

结论

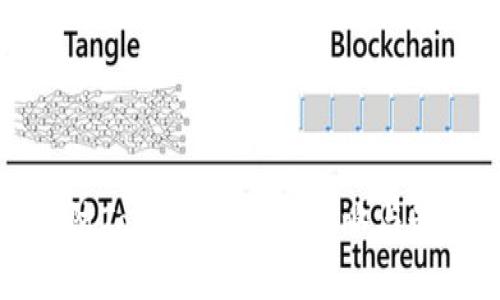

在日益严峻的网络安全形势下,预防TokenIM所面临的各种威胁显得尤为重要。通过遵循最佳实践、不断安全策略和技术手段,组织可以有效抵御潜在的安全风险,保护用户的信息资产。此外,对于新兴技术(如量子计算、区块链等),企业亦应保持警惕,确保TokenIM在未来能够健康、有序地发展。